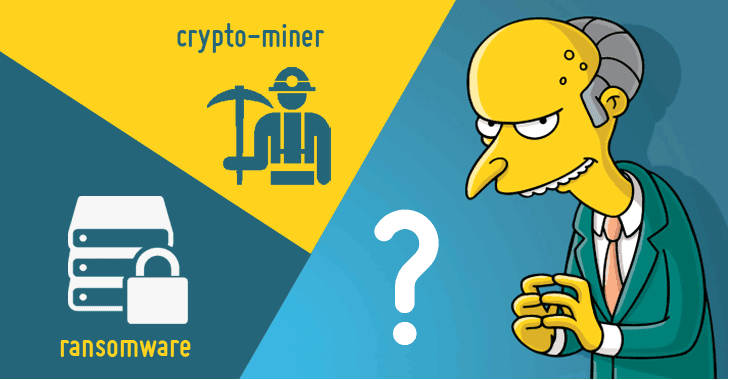

近期,安全研究专家发现了一款非常有意思的恶意软件,它会根据目标用户的电脑配置来决定到底用哪个方案来从用户身上牟利,勒索软件可以锁定你的电脑,并通过对数据进行加密来阻止你访问自己电脑中的文件,直到你向攻击者支付赎金才行,而非法挖矿软件利用的是目标用户设备的CPU算力以及电能来挖加密货币。这两种攻击在这两年里已经成为了广大用户面临的主要威胁,作为非针对性攻击而言,这两种攻击具有一定的相似性,因为它们不仅都需要从目标用户身上牟取利益,而且两者都涉及到加密货币。

但是,锁定目标用户的电脑并不一定能够给攻击者带来利益,因为很多用户的电脑中并没有存储多少有价值的东西,因此很多攻击者便开始通过利用目标设备的CPU和电能来赚钱,也就是所谓的恶意挖矿。

卡巴斯基实验室的研究人员将这款恶意软件命名为Rakhni勒索软件,而且Rakhni近期更新得也比较频繁,并提升了其挖矿能力。

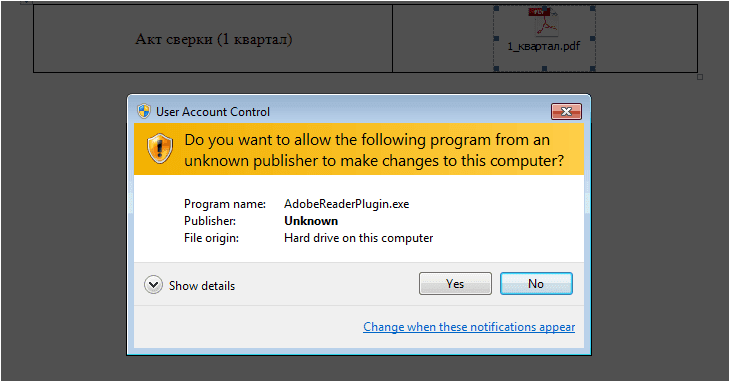

Rakhni采用Delphi编写,并通过微软Word文档附件(钓鱼邮件)的形式进行传播,当目标用户打开附件文档之后,文件会提醒用户保存文档并启用编辑功能。该文档包含一个PDF图标,点击之后便会在目标用户设备上运行恶意可执行文件,并立刻显示伪造的错误提示框,然后欺骗用户让他们以为系统缺失了相关的组件。

Rakhni如何判断进行哪种感染操作?

在后台,Rakhni会进行很多反虚拟机和反沙箱检测操作,如果所有条件都满足,它便会进行下一步检测来判断使用哪一个感染Payload,即感染勒索软件还是挖矿软件。

1、安装勒索软件:目标系统的AppData目录中是否拥有跟“比特币”相关的内容?

在使用RSA-1024加密算法对文件进行加密之前,恶意软件会终止预定义列表中所有指定的热门应用进程,并通过文本文件显示勒索信息。

2、安装加密货币挖矿软件:若目标系统中没有跟“比特币”相关的内容,而设备又拥有两个或以上的逻辑处理器。

如果系统感染了挖矿软件,它便会使用MinerGate工具在后台挖XMR、XMO换个DSH等加密货币。

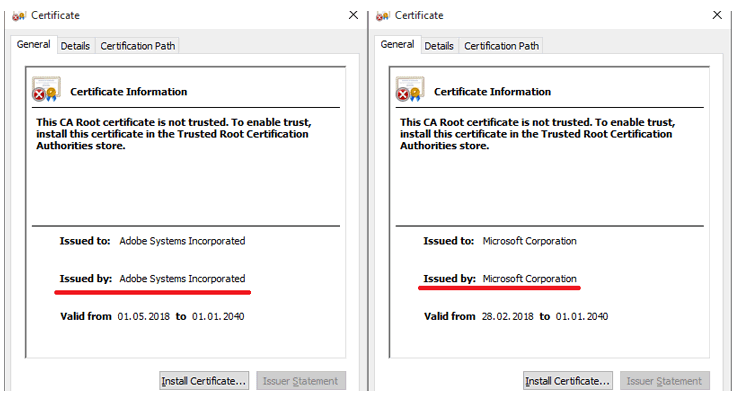

除此之外,它还会使用CertMgr.exe工具来安装伪造的证书,并声称该证书由微软和Adobe公司发布,然后尝试将挖矿软件伪装成合法进程。

3、激活蠕虫组件:若目标系统中没有跟“比特币”相关的内容,而设备又只拥有一个逻辑处理器。

这个组件将帮助恶意软件在本地网络设备中实现自我复制。

除了感染判断之外,Rakhni还会检测目标设备是否运行了反病毒软件,如果没有运行,Rakhni将会运行多个cmd命令来尝试禁用Windows Defender。

竟然还有间谍软件功能?

研究人员表示,Rakhni另一个非常有意思的地方就在于它还具备了某些间谍软件功能,其中包括列举正在运行的进程列表以及实现屏幕截图。

这款恶意软件主要针对的是俄罗斯地区的用户(95.5%),其中还有一小部分用户位于哈萨克斯坦(1.36%)、乌克兰(0.57%)、德国(0.49%)和印度(0.41%)等地。

Rakhni缓解方案

保护用户安全最好的方法就是不要打开邮件中嵌带的可疑文件和链接,并定期更新你的反病毒软件。除此之外,别忘了定期备份有价值的数据。