Drupal CMS 是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框(Framework)共同构成,连续多年荣获全球最佳CMS大奖,是基于PHP语言最著名的WEB应用程序,由于之前曝光的已知漏洞未及时修补,近期大批黑客利用Drupal CMS中的已知漏洞进行入侵,如Drupalgeddon2和Drupalgeddon3来传播挖矿软件、远程管理工具(RAT)和以技术支持为名的诈骗邮件。

两个漏洞编号为CVE-2018-7600和CVE-2018-7602的远程代码执行漏洞之前已经被Drupal开发人员修复。

3月底,Drupal安全团队确认,CVE-2018-7600的“非常关键”漏洞(被称为Drupalgeddon2)会影响Drupal 7和8版本,团队宣布在3月28日发布安全更新。

这个漏洞的发现者是Drupal开发人员Jasper Mattsson发现。

Drupal 8.3.x和8.4.x版本都已经没有了官方支持,但由于漏洞非常严重,Drupal安全团队决定发布更新,专家把它称为Drupalgeddon2。

黑客利用该漏洞进行大肆攻击

安全专家们为了教育目的在GitHub上发布了Drupalgeddon2的PoC,黑客们于是就开始了他们的攻击。

安全公司发现,黑客们已经开始利用这个漏洞在网站上安装恶意软件,主要是挖矿软件。

SANS专家报告了几次攻击,他们发现了一个挖矿软件,一个PHP后门和一个用Perl编写的IRC机器人。

4月底,Drupal团队修复了一个新的非常关键的远程代码执行漏洞(名为Drupalgeddon 3),适应的版本号为7.59,8.4.8和8.5.3。

同样,黑客也在利用CVE-2018-7602劫持服务器并安装挖矿软件。

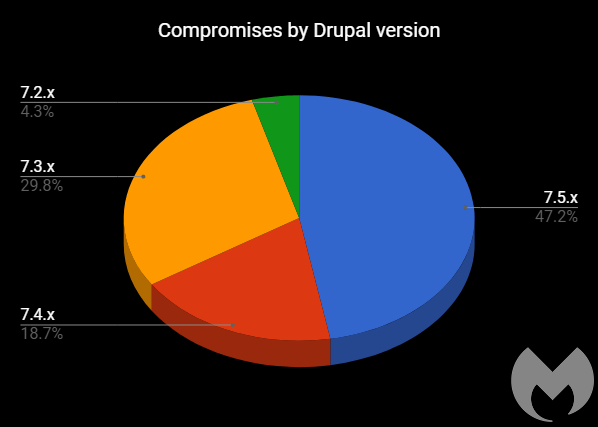

Malwarebytes的专家对涉及Drupalgeddon2和Drupalgeddon3的攻击进行了分析,发现大多数被攻击的Drupal网站运行的是7.5.x版本,大约30%的用户运行7.3.x版本,这个版本最近一次的更新是在2015年8月。

“几乎有一半被我们标记为沦陷的网站运行的是Drupal 7.5.x版本,而7.3.x版本仍然约占30%,考虑到它的最终更新是在2015年8月,这个比例相当高。在那之后已经出现了大量的安全漏洞。

超过80%被攻击的网站被运行了挖矿软件,其中Coinhive仍然是最受欢迎的软件,其次是公共或私人的Monero池。

值得注意的是,大约12%的攻击会把远控软件或者密码窃取器伪装成网页浏览器更新,而技术支持的欺诈邮件占到客户端攻击的近7%。